Sähköpostin salausohjelma - Suojaa sähköpostin tallennettuna ja liikkeessä

Kokeile nyt ilmaiseksi

Ilmainen koeaika on 60 päivää, jonka jälkeen lähetys tai vastaanotto edellyttää olemassaolevaa lisenssiä. Tallennettuja viestejä voi aina lukea.

Erinomainen suoja nykyajan hyökkäyksiä vastaan

EndCryptor suojaa vanhat salatut viestit vaikka hakkeri saisi haltuunsa nykyiset salausavaimet. EndCryptor on suunniteltu suojaamaan ennen hakkerointia muodostettu salattu liikenne ja myös toipumaan hyökkäyksestä – näin hakkeri menettää kyvyn avata uusia saapuvia viestejä.

Helppokäyttöinen

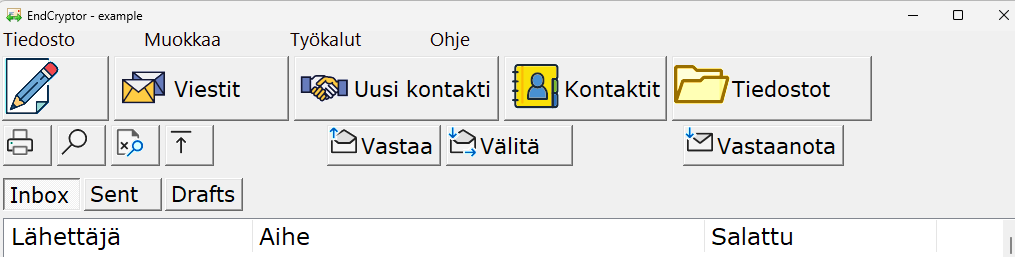

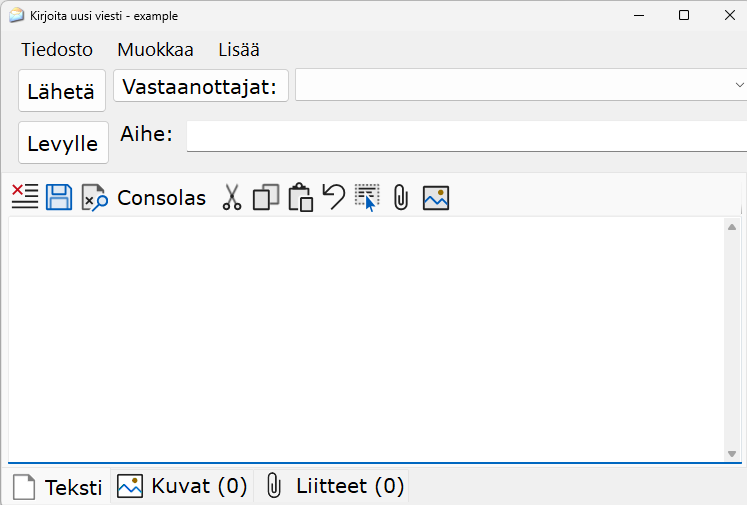

Käyttäjän ei tarvitse olla salaustekniikan ammattilainen. Ohjelman käyttöliittymä on samanlainen kuin tavanomaisessa sähköpostiohjelmassa. Käyttäjän nykyistä sähköpostitiliä käytetään salattujen sähköpostien lähettämiseen ja vastaanottamiseen.

Päästä päähän salattu

Viesti salataan lähettäjän koneella ja salaus avataan vastaanottajan koneella. Vain oikea vastaanottaja voi avata viestin.

Kvanttihyökkäyksen kestävä

Saattaa olla mahdollista, että ennen vuotta 2030 on kvanttitietokoneita, jotka voivat avata klassiset julkiset avaimet. EndCryptor käyttää klassisten julkisten avainten lisäksi uusia kvanttihyökkäyksen kestäviä avaimia. On otettava huomioon, että nykyinen salattu liikenne on helppo kopioida ja tallettaa odottamaan kvanttikoneiden valmistumista ja niiden avulla tapahtuvaa salauksen avausta. USA'n standardointiorganisaation raportissa ‘NIST Internal Report NIST IR 8547 ipd’ todetaan: 'organizations must begin the migration to post quantum cryptography today to avoid having their encrypted data exposed once quantum computers become operational in the future. This threat, often referred to as “harvest now, decrypt later,” underscores the necessity of acting immediately...'

Nykyaikainen salausmenetelmä ja julkiset avaimet

Symmetrisen salausmenetelmän ja julkisten avainten toteutus perustuu julkisesti nähtävillä ja saatavilla olevaan koodiin, jonka ovat tehneet tekniikat suunnitelleet tiedemiehet. Klassinen avain on Curve25519, kvanttihyökkäyksen kestävät avaimet ovat Kyber-1024, Frodokem-1344 ja mceliece6688128f (round 4). Kyber on USAn standardi, Saksan valtion 'Federal Office for Information Security' suosittelee Frodokem ja mceliece avainten käyttämistä, katso BSI TR-02102-1. Klassisia ja kvanttihyökkäyksen kestäviä avaimia käytetään hybrid asetelmassa, jolloin hyökkääjän on kyettävä murtamaan kaikki asetelmassa olevat avaimet. Tämä hybridi avainten laskenta tehdään tavalla 'Concatenate hybrid key agreement scheme', raportissa ETSI TS 103 744 V1.1.1 ('ETSI is a European Standards Organization (ESO). .. the recognized regional standards body dealing with telecommunications, broadcasting and other electronic communications networks and services.'

Ominaisuudet:

- Sekä lähettäjällä että vastaanottajalla tulee olla EndCryptor asennettuna. Käyttäjä tarvitsee toimivan sähköpostiosoitteen - samaa osoitetta voidaan käyttää tavallisiin ja salattuihin sähköposteihin. Viestit kirjoitetaan EndCryptorilla ja ne vastaanotetaan sillä. Salattu viesti on tiedosto, joka on tavallisen sähköpostin liitteenä.

- Lähetetyt ja vastaanotetut viestit ovat talletettuina salattuina käyttäjän tietokoneella - ne voidaan lukea, kun oikea sisäänpääsyn salasanana on annettu EndCryptoriin. Viesteihin voidaan tehdä etsintöjä ja niitä voidaan siirrellä eri käyttäjän luomien kansioiden välillä.

- Viestit voidaan viedä (exportata) selväkielisinä eml formaattisina levylle. Näin ne voidaan tuoda (importata) sähköpostin arkistointisovelluksiin. Niitä voidaan katsella eri sähköpostisovelluksilla ja ne voidaan raahata ja tiputtaa niissä oleviin sähköpostikansioihin. Tämä export -ominaisuus mahdollistaa viestien selväkielisen arkistoinnin.

- Talletetut salatut viestit voidaan kopioida varmistuksiin ja ne voidaan avata varmistuksista joko henkilökohtaisella tai yrityskohtaisella export-avaimella. EndCryptor voi ottaa varmistuksen omasta tietokannastaan ja sitten palauttaa sen käyttöön. Tuo varmistus voidaan salata. Vaihdettavat viestit voidaan kirjoittaa varmistusmielessä myös varmistus-sijaintiin heti kun ne kirjoitetaan levylle.

- Viestien tiivistys. Haluttu määrä satunnaisia tavuja lisätään viestiin (esim. 0 - 5000), jotta alkuperäisen viestin pituus häivytettäisiin - salatut viestit ovat eri pituisia, vaikka niiden sisältö on sama.

- Viestillä voi olla useampi vastaanottaja. Kontakteja voi ryhmitellä.

- Jos internet -yhteyttä pidetään liian suurena riskinä, voidaan EndCryptoria käyttää kokonaan irti verkosta. Kun tällöin viesti talletetaan levylle, voidaan sen vastaanottajat tallettaa tekstimuodossa. Viesti ja lista sen vastaanottajista voidaan tallettaa käyttäjän määrittelemään kansioon levyllä. Nämä siirretään käyttäjän toimesta varsinaiselle internet-yhteyden omaavalle koneelle esim. muistitikulla. Samoin avattavat saapuvat viestit siirretään EndCryptor-koneelle käyttäjän toimesta.

- EndCryptor voidaan asettaa tarkkailemaan haluttua kansiota levyllä ja ilmoittamaan, kun sinne tulee salattuja viestejä.

- EndCryptorin tietokanta ja viestit voidaan sijoittaa siirrettävälle medialle (esim. USB tikulle) ja käyttää sieltä. Näin on mahdollista käyttää EndCryptoria esim. toimiston ja kodin tietokoneelta (kun tietokannan ja viesit sisältävä USB tikku on silloin koneessa kiinni). Tyhjän kannan koko on noin 1MB.